- Passwortmanager: Unverzichtbar für Unternehmen und Privatpersonen.

- Passwortmanager sind nicht mehr nur Passwortmanager

Achten Sie auf diese von Phishern verwendeten Techniken der Domain-Imitation!

Wir können Phishing zwar nicht verhindern, aber wir können uns darin schulen, das Phishing-Hackin zu erkennen.

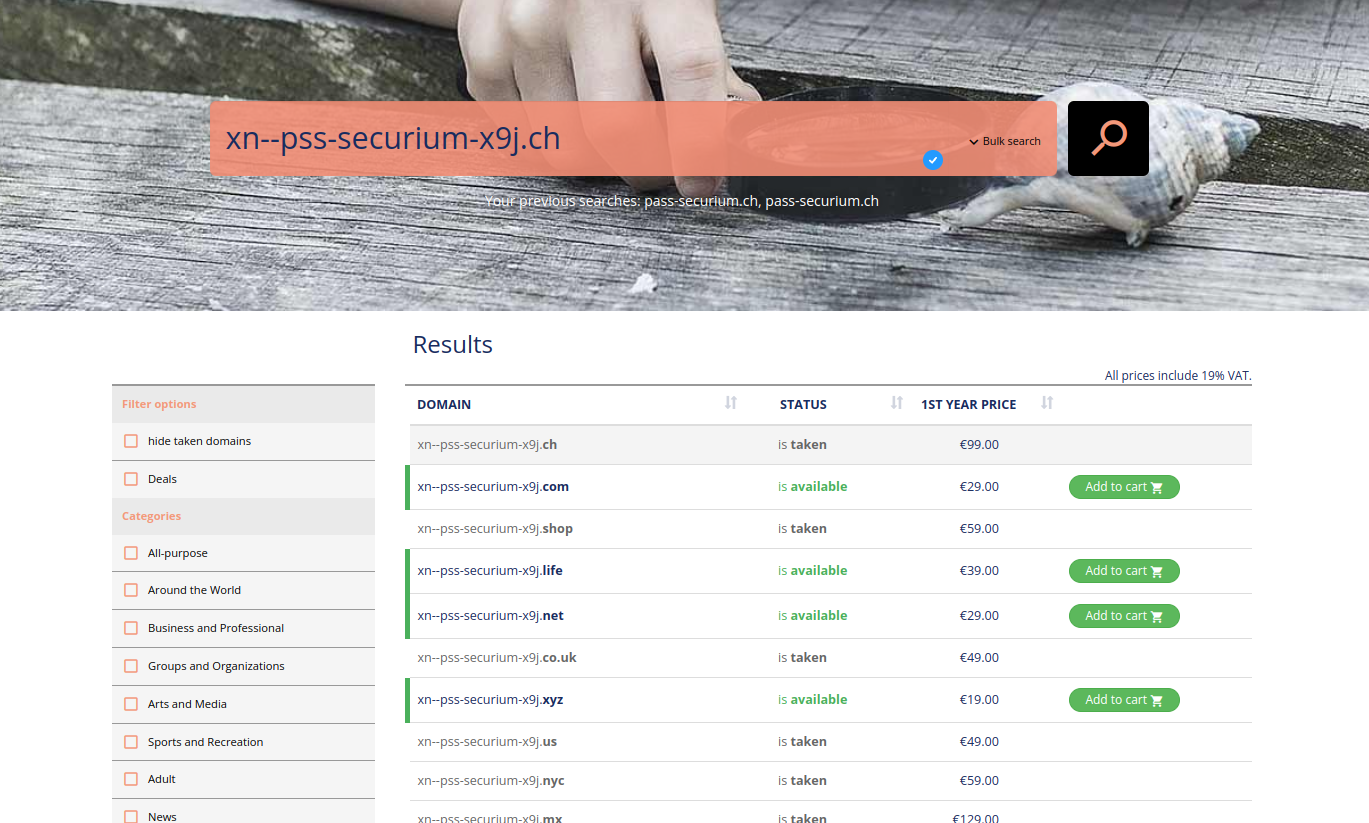

Dieser Artikel entstand, als unser Sicherheitsspezialist auf eine Liste von gekauften und verkauften Domains stiess (die auf den ersten Blick seltsam aussahen), die in Browsern fast ununterscheidbar von unserer ursprünglichen Domain angezeigt werden konnten.

Dieses Kauderwelsch wird Punycode genannt, was früher ein ernsthafter Phishing-Trick war.

Punycode als Angriffsvermittler

Heutzutage zeigen moderne Browser wie Chrome, Firefox, Edge oder Safari den Code an und warnen Sie, wenn Sie einem Link mit Punycode folgen, dass dies möglicherweise nicht die Domain ist, die Sie besuchen wollten.

Punycode ist eine Kodierungssyntax, die verwendet wird, um Unicode-Zeichen (einschliesslich Nicht-ASCII-Zeichen) in einer ASCII-kompatiblen Kodierung darzustellen, die für die Verwendung bei der Suche nach Domains, Name System (DNS) geeignet ist. Sie ermöglicht die Darstellung von internationalisierten Domänennamen (IDNs) im ASCII-Zeichensatz des DNS, so dass Domänennamen auch Zeichen aus nicht-lateinischen Schriften (z. B. Arabisch, Kyrillisch, Chinesisch) enthalten können.

Dies ist natürlich nicht unbemerkt von Hackern und Betrügern geblieben. Punycode wurde (und wird) verwendet, um Domänen mit Unicode-Zeichen zu registrieren, die wie Standard-ASCII-Zeichen aussehen und Phishing-Angriffe erleichtern. Mit Hilfe von Browsern konnte Punycode in Unicode zurückverwandelt werden, so dass in der Adressleiste trügerische Domänennamen angezeigt werden konnten.

Sehen Sie sich das Beispiel an: links ist die Domain mit Punycode (fahren Sie mit dem Mauszeiger darüber, um zu sehen, wie sie kodiert ist), und rechts ist unsere Originaldomain.

pаss-securium.ch != pass-securium.ch

Würden Sie in der Adressleiste Ihres Browsers bemerken, dass der Buchstabe „a“ etwas anders ist, wenn sie nicht nebeneinander stünden?

Glücklicherweise gehört der Punycode-Angriffsvektor nun der Vergangenheit an (es sei denn, Sie verwenden aus irgendeinem Grund eine sehr alte Browserversion). Aber es gibt noch viele weitere Techniken für Domain-Impersonation, mit denen Phisher ahnungslose Benutzer ködern können.

Domänen-Impersonation

Domain-Impersonation ist eine Taktik, mit der Cyberkriminelle Benutzer täuschen, indem sie Websites erstellen, die legitimen Websites sehr ähnlich sind. Ziel ist es, den Nutzern vorzutäuschen, dass sie mit einer vertrauenswürdigen Einrichtung interagieren, um Phishing-Angriffe, den Diebstahl von Zugangsdaten oder die Verbreitung von Malware zu erleichtern.

Sehen wir uns nun andere Methoden der Domain-Imitation an:

Typosquatting (URL-Hijacking)

Bei dieser Technik registrieren Angreifer Domänennamen, bei denen es sich um gängige Rechtschreibfehler oder Tippfehler von legitimen Websites handelt.

Zum Beispiel könnten sie statt www.pass-securium.ch www.pas-securium.ch oder www.pass-securum.ch verwenden.

Dadurch können Benutzer, die eine URL falsch eingeben, auf bösartige Websites umgeleitet werden, welche die legitime Website imitieren und möglicherweise über diese imitierte Website sensible Daten stehlen.

Homograph-Angriffe

Bei dieser Art von Domänen-Imitation werden Homoglyphen verwendet - Zeichen aus verschiedenen Alphabeten, die genau oder fast genau gleich geschrieben werden.

Die Angreifer verwenden Zeichen, die Standardzeichen ähnlichsehen, um betrügerische Domänennamen zu erstellen.

Wenn beispielsweise der Buchstabe „o“ durch die Zahl „0“ ersetzt wird (www.g00gle.com anstelle von www.google.com), können Benutzer getäuscht werden, welche die feinen Unterschiede nicht bemerken und der bösartigen Website vertrauen.

Spoofing von Subdomains

Bei dieser Art von Angriff erstellen Angreifer trügerische Subdomains, um URLs legitim erscheinen zu lassen.

Ein Beispiel: www.pass-securium.ch.login.example.com, wobei die echte Domäne example.com lautet.

Benutzer können vertraute Begriffe (z.B. „pass-securium.ch“) in der URL sehen und annehmen, dass sie auf einer vertrauenswürdigen Seite sind.

Falsch geschriebene Subdomains

Angreifer ändern die Subdomains legitimer Websites leicht ab, z.B. www.secure-login.example.com vs. www.secure-logln.example.com (mit „l“ statt „i“).

Die Benutzer bemerken die falsche Schreibweise möglicherweise nicht und vertrauen der Website.

Ähnlich aussehende Domänen (Combosquatting)

Bei diesen Phishing-Domänen wird ein legitimer Markenname mit zusätzlichen Wörtern oder Zeichen kombiniert.

Zum Beispiel: www.google-security.com oder www.login-facebook.com. Solche Domains können Nutzern vortäuschen, dass sie sich auf einer sicheren oder offiziellen Website befinden, die mit der legitimen Website verbunden ist.

Besetzen von Domänen oberster Stufe (Top-Level-Domain)

Unser Unternehmen ist offiziell Eigentümer der Domains pass-securium.ch und .com, nicht aber von .net, .co.uk, .org, etc. Vielleicht ist das Problem des Kaufs von Markendomains durch dubiose Unternehmen mit anderen Top-Level-Domains bei kleinen Marken nicht so akut, aber die Benutzer sollten bei bekannten Marken vorsichtig sein, insbesondere während der Verkaufszeiten, wenn Rabatte als Köder eingesetzt werden.

HTTPS-Spoofing

Angreifer besorgen sich gültige SSL-Zertifikate für gefälschte Domains, um das Vorhängeschloss-Symbol anzuzeigen.

Eine bösartige Website www.fakebank.ch verfügt beispielsweise über ein SSL-Zertifikat, so dass der Browser sie als sicher anzeigt und so die Benutzer der Website aufgrund des HTTPS-Symbols vertrauen, obwohl es sich um eine betrügerische Domain handelt.

URL-Verkürzung und -Umleitung

Durch die Verwendung von verkürzten URLs (z. B. bit.ly-Links) oder Umleitungsskripten, die das tatsächliche Ziel verbergen, können Angreifer verhindern, dass die Benutzer die endgültige URL sehen, bevor sie klicken, und so das Risiko erhöhen, auf einer Phishing-Website zu landen.

Abhilfe und Schutzmassnahmen

1. Moderne Browser haben Sicherheitsvorkehrungen getroffen:

- Anzeige von Punycode-Domains in ASCII-Form: Verdächtige Domains können in ihrer verschlüsselten Punycode-Form angezeigt werden, um die Benutzer zu warnen (z. B. xn--...).

- Warnmeldungen: Browser können Benutzer warnen, wenn sie potentiell betrügerische Seiten besuchen.

2. Wachsamkeit der Benutzer:

- Prüfen Sie URLs sorgfältig und achten Sie auf ungewöhnliche Zeichen oder Ungereimtheiten.

- Vermeiden Sie es, auf ungeprüfte Links zu klicken, und seien Sie vorsichtig bei Links in E-Mails oder Nachrichten, insbesondere von unbekannten Quellen.

- Verwenden Sie Lesezeichen, um auf häufig besuchte Websites zuzugreifen, anstatt URLs einzutippen.

3. Sicherheitssoftware:

- Anti-Phishing-Tools: Installieren Sie seriöse Sicherheitserweiterungen oder Software, die bekannte Phishing-Seiten erkennen und blockieren können.

- Verwenden Sie E-Mail-Dienste mit starken Spam- und Phishing-Erkennungsfunktionen.

4. Bildung und Bewusstsein:

- Halten Sie sich über gängige Phishing-Techniken und Betrügereien auf dem Laufenden.

- Unternehmen sollten ihre Mitarbeiter darin schulen, Phishing-Versuche zu erkennen und zu melden.

Schlussfolgerung

Domain-Impersonation ist nach wie vor eine grosse Bedrohung für die Cybersicherheit. Um Phishing-Angriffe zu erkennen und zu verhindern, ist es wichtig, die verschiedenen von Angreifern verwendeten Techniken zu verstehen. Indem sie informiert bleiben und proaktive Sicherheitsmassnahmen ergreifen, können sich Benutzer und Organisationen besser vor diesen betrügerischen Taktiken schützen.

Wenn Sie im Internet auf eine Website gestossen sind, die sich als unsere ursprüngliche Website pass-securium.ch ausgibt, senden Sie uns bitte eine E-Mail. Wir sind Ihnen sehr dankbar!

Quellen:

https://en.wikipedia.org/wiki/Punycode

https://www.youtube.com/watch?v=-8Gj26lKO24

https://www.jamf.com/blog/punycode-attacks/

https://krebsonsecurity.com/2018/03/look-alike-domains-and-visual-confusion/comment-page-1/